На сегодня количество гаджетов, используемых в бизнесе для выхода в интернет, возрастает. К ним можно отнести не только рабочие персональные компьютеры, но и модемы, маршрутизаторы, серверы, планшеты, системы физической защиты и пр. Благодаря подключению к интернету бизнес получает возможность эффективного управления информационными активами, поиска потенциальных клиентов и партнеров, упрощенной коммуникации с отдаленными филиалами и пр.

Однако, несмотря на очевидные преимущества использования глобальной сети, организации сталкиваются с дополнительными рисками безопасности. Злоумышленники применяют различные стратегии и тактики для нанесения вреда корпоративной IT-инфраструктуре и кражи конфиденциальной информации, в том числе, рассылку спама, вредоносных ссылок, заражение компьютерными вирусами, подмену оригинальных веб-сайтов и пр.

Защита в сети интернет — это набор концепций, технологий и практик, которые применяются для обеспечения безопасности подключений к глобальной сети, аппаратного и программного обеспечения. Защита информации в интернете необходима для предотвращения хакерских атак, которые могут повлечь за собой репутационные и финансовые потери. В некоторых случаях пренебрежение безопасностью может привести к фатальным последствиям, вплоть до утечки конфиденциальных данных клиентов и банкротства компании.

Чтобы применить способы защиты информации в интернете, необходимо ознакомиться с типами угроз, которые являются наиболее актуальными на сегодня. Это позволит составить эффективную стратегию безопасности и план реагирования на случай несанкционированного вторжения в корпоративную информационную инфраструктуру.

1. Взлом корпоративной сети с целью получения удаленного доступаДля кражи конфиденциальной информации злоумышленники стремятся отыскать в корпоративной сети наиболее уязвимые места, чтобы использовать их для несанкционированного вторжения. С наступлением всемирной пандемии было зарегистрировано большое количество атак с использованием протокола RDP, который представляет собой набор правил для организации удаленного подключения.

Переход на удаленный тип занятости вынуждает бизнес-организации использовать протокол RDP. Недостаточная защита подключения позволяет хакерам использовать уязвимости соединений для вторжения в корпоративную сеть. Для этого злоумышленниками используются разные методы и стратегии.

2. ФишингЧастым способом завладения конфиденциальной информацией является фишинг. Как правило, в качестве основного средства данной кибератаки являются письма, которые отправляются на электронный ящик жертвы или в аккаунты социальных сетей. Хакеры применяют разные способы обхода блокировок и фильтров почтовых ящиков, чтобы сообщение выглядело доверенным и актуальным.

Схема кражи данных может отличаться, в зависимости от применяемой злоумышленниками тактики. При помощи методов социальной инженерии, киберпреступники составляют сообщения с предложениями перейти на сторонние вредоносные ресурсы, созданные специально для кражи учетных данных и финансовой информации.

Кроме того, в письмах могут присутствовать вложения с вредоносным кодом. При открытии полученных файлов вредоносный код незаметно для пользователя внедряется в системные файлы и процессы, неся вред безопасности и обеспечивая хакеру возможность дальнейшего контроля системы.

3. Вымогатели

Разработанные хакерами программные продукты, целью которых является внедрение в файловую систему и временное шифрование сохраненных данных до уплаты указанной суммы. Часто такие программы попадают в информационную инфраструктуру организаций под видом полезного ПО. После внедрения в компьютер или сервер жертвы доступ ко всем функциям ОС блокируется, что не позволяет принять меры по удалению вредоносного кода.

Для сохранения собственной анонимности киберпреступники требуют оплаты выкупа в криптовалюте. Таким образом мошенников не удается привлечь к ответственности ввиду невозможности отслеживания транзакций. Стоимость выкупа зависит от конкретной программы-вымогателя и обменного курса криптовалюты.

Стоит отметить, что уплата указанной злоумышленниками суммы не гарантирует, что доступ к зашифрованной информации будет возобновлен. С каждым годом количество вымогателей растет. Среди наиболее часто используемых хакерами можно выделить следующие вредоносные продукты: Bad Rabbit, WannaCry, Maze, Locky и др.

4. Вредоносное ПОПод данным термином подразумевается широкий спектр хакерских программных инструментов, цель которых состоит в проникновении в корпоративную сеть, краже данных и создании дополнительных уязвимостей для дальнейших атак. К вредоносному ПО относятся все продукты, которые наносят ущерб информационной инфраструктуре, в том числе, трояны, вирусы, черви и пр.

Проблемы защиты информации в интернете от данного вида угроз заключаются в модернизации программ киберпреступников. Хакеры, как правило, находят уязвимости быстрее специалистов по безопасности информации и создают инструменты, позволяющие использовать эти уязвимости в корыстных целях.

5. БотнетыПредставляют собой большое количество компьютеров, объединенных в общую сеть под управлением хакера. На всех машинах установлен вредоносный код, позволяющий хакерами использовать их без ведома пользователя. ПО позволяет киберпреступникам автоматизировать определенные действия, наносящие ущерб или причиняющие неудобства.

Рассмотрим основные их них:

кража личных данных и финансовой информации;

организация распределенных атак DDoS для вывода из строя серверов и сетей;

генерация поддельного трафика для веб-сайтов ради получения материальной выгоды;

рассылка фишинговых и рекламных сообщений и др.

Корпоративные компьютеры могут стать участниками сети ботов по причине заражения вредоносным ПО, что может произойти разными способами, включая посещение зараженных веб-сайтов, открытие непроверенных ссылок, установку полезных программ из недоверенных источников и пр.

6. Общественная сеть беспроводного доступа к интернету

Открытые каналы Wi-Fi в общественных местах, в том числе ресторанах, кафе, отелях и аэропортах, могут нести угрозу безопасности для подключенных устройств по причине отсутствия в таких сетях необходимых мер защиты. Злоумышленники используют общественные сети Wi-Fi с целью слежки за действиями пользователя, что позволяет получить доступ к личным учетным записям и другим конфиденциальным данным.

Домашние и корпоративные сети Wi-Fi с включенными инструментами безопасности и шифрованием не несут подобной угрозы, так как контроль за сетевым оборудованием остается за пользователем. Пути защиты информации в интернете включают в себя обновление прошивки роутеров, маршрутизаторов и модемов для минимизации вероятности появления уязвимостей.

Рассмотрим фундаментальные правила, применяя которые можно обезопасить собственные данные и корпоративную информацию от несанкционированного доступа:

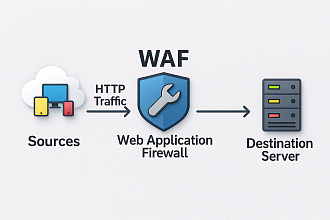

1. Использование межсетевых экранов. Межсетевые экраны представляют собой аппаратные или программные инструменты, основная функция которых заключается в мониторинге, контроле и фильтрации трафика в сетевом канале в соответствии с установленными администратором правилами. Брандмауэры устанавливаются в местах соединения сетей, например корпоративной и глобальной. Это необходимо для блокировки подозрительных запросов и защиты от атак типа отказ в обслуживании. На современных операционных системах предусмотрены стандартные программные продукты для контроля трафика. Рекомендуется воспользоваться такими программами и убедиться, что включена опция автоматических обновлений.

2. Включение многофакторной аутентификации. В процессе аутентификации в корпоративных приложениях и онлайн-инструментах сотруднику недостаточно ввести имя пользователя и пароль. Необходимо предоставить несколько вариантов доказательств подлинности запроса, к которым относятся:личная информация пользователя;

биометрические данные, включая сканирование роговицы глаза и отпечатков пальцев;

дополнительная комбинация символов, которая, как правило, отправляется на электронную почту или мобильный телефон пользователя.

Несмотря на некоторые неудобства, вызванные необходимостью ввода дополнительных данных для получения доступа к аккаунту, многофакторная аутентификация позволяет повысить безопасность в интернете и снизить риск кибератак.

3. Использование надежных паролей. Часто безопасность в сети интернет нарушается по причине использования слишком простых комбинаций символов в качестве паролей к корпоративным и частным учетным записям. При выборе пароля рекомендуется придерживаться следующих правил:количество символов во фразе не должно быть менее 12;

во фразе пароля должны присутствовать разные типы символов, включая строчные и прописные буквы, специальные символы и цифры;

не использовать простые, легко запоминающиеся комбинации;

Для хранения паролей необходимо использовать надежное место. На сегодня существуют программные продукты, позволяющие надежно хранить комбинации в зашифрованном виде для предотвращения несанкционированного доступа к конфиденциальной учетной информации.

4. Использование безопасного браузера. Основным инструментом для подключения к глобальной сети является браузер. Защита в интернете зависит от наличия уязвимостей в используемом программном обеспечении. Современные браузеры от доверенных компаний гарантируют высокий уровень безопасности при своевременной установке пакетов обновлений. Рекомендуется включить опцию автоматического обновления браузера, это позволит обеспечить защиту и сэкономить время на ручное обновление.

5. Антивирусная защита. Использование антивирусных программных продуктов играет большую роль в обеспечении интернет-безопасности. Современные продукты от доверенных разработчиков способны защитить компьютеры и сети от проникновения злоумышленников и вредоносного программного кода. Главным условием обеспечения безопасности является актуальная лицензия на использование антивируса и установленные актуальные вирусные базы, в которые были внесены данные о современных угрозах и их типах.

6. Блокировщики вредоносной рекламы. Часто заражение компьютерных сетей вредоносными программами происходит по причине перехода по баннерам вредоносной рекламы. Злоумышленники используют тактики социальной инженерии, чтобы обманным путем заставить пользователя загрузить вредоносный программный код. Во избежание таких ситуаций рекомендуется использовать доверенные блокировщики всплывающих окон и вредоносной рекламы. Это позволит защитить сотрудников от потенциальных психологических манипуляций и, соответственно, повысить уровень сохранения целостности и конфиденциальности корпоративной информации.

На сегодня существует много технологических возможностей, позволяющих защитить свои данные от кражи при работе в интернете. Основные из них были рассмотрены в этом материале. Для обеспечения максимальной защиты рекомендуется воспользоваться дополнительными инструментами, включая фильтры электронных писем, блокировку доступа к веб-камере, использование частной виртуальной сети VPN и др.

.png)