Несмотря на большое количество современных технических средств защиты частных компьютеров, сетей и корпоративных информационных инфраструктур, угроза кибератак не снижается. На сегодня лидирующие позиции в рейтинге методов, используемых злоумышленниками для кражи личных данных пользователей и данных бизнес-организаций, является фишинг и фарминг.

Реализация фишинговых атак не требует большого количества технических знаний, что делает их привлекательными для мошенников. Основная часть задачи преступника состоит в том, чтобы убедить жертву в подлинности своего предложения, вне зависимости от способа его доставки к конечной цели. Как правило, предложения поступают к пользователю посредством электронной почты, смс-сообщений или социальных сетей.

Фарминг принято считать подвидом фишинга, однако, его осуществление напрямую не связано с социальной инженерией. Он выполняется за счет написания и внедрения на сервер вредоносного кода, что требует специальных технических знаний и навыков. В данном материале подробно рассмотрим два вида атак, чтобы разобраться, в чем они похожи, а чем отличаются.

Фишинг — это практика киберпреступников, при которой злоумышленник маскируется под авторитетную организацию или лицо при отправке электронных сообщений или в процессе общения посредством других онлайн-сервисов. Основной целью фишинга является распространение вредоносных вложений или ссылок, которые позволяют мошеннику завладеть конфиденциальной информацией, включая номера счетов, данные платежных и кредитных карт, учетные данные и др.

Киберпреступления данного вида являются популярными в любое время, так как не требуют больших затрат и много времени на подготовку. Они реализуются с помощью тактик социальной инженерии, нацеленных на то, чтобы заставить пользователя добровольно перейти по ссылке, в отличие от использования сложных технических механизмов и инструментов для обхода средств сетевой защиты и непосредственного проникновения в компьютер жертвы.

Первым этапом подготовки целенаправленной фишинговой атаки является сбор информации о будущей жертве. Для этого мошенники используют общедоступные платформы, на которых пользователи добровольно указывают личные данные, текущую деятельность, интересы, историю работы, основной и резервный адреса электронной почты и пр., в том числе социальные сети Facebook и LinkedIn.

После анализа полученных данных злоумышленники формируют основное предложение, целью которого является заинтересовать пользователя перейти по вредоносной ссылке. Хакеры могут использовать украденные или поддельные электронные адреса, чтобы входящее письмо выглядело максимально убедительным, доверенным и не попало под фильтры спама. Открытие вложения из поддельного письма влечет за собой установку вредоносного ПО или переход на вредоносный веб-сайт. Это позволяет преступнику украсть идентификаторы учетных записей, пароли, финансовую информацию и другие данные.

Известны также примеры вредоносных писем, составленных с использованием современных технологий нейронных сетей, смс и телефонного фишинга. Последний вариант предполагает холодные звонки на мобильный номер жертвы, в процессе которых мошенники представляются сотрудниками авторитетных организаций и путем обмана и манипуляций выманивают финансовую информацию или личные данные.

Профессионально составленные мошеннические сообщения трудно отличить от полезной корреспонденции, особенно неподготовленному пользователю. Как правило, мошенники эффективно маскируются под доверенные компании, используя известные названия брендов, корпоративные логотипы, похожие URL-адреса и пр. Однако существует ряд критериев, которые позволяют идентифицировать попытки мошеннических действий, среди них:

использование поддоменов в адресах веб-сайтов компании;

подозрительные URL-адреса, содержащие незаметные, на первый взгляд, опечатки;

входящее письмо из адреса, зарегистрированного на общедоступных сервисах, например @gmail.com, а не на корпоративном домене;

в сообщении содержится текст, воздействующий на эмоции или явно указывающий на необходимую срочность действий, например, вызывает чувство страха или предлагает немедленно пройти по указанному адресу;

в тексте явным образом предлагается проверить личную информацию, банковскую карту, учетные данные и другую конфиденциальную информацию;

разговорный стиль написания сообщения или текст, в котором содержатся пунктуационные, грамматические и орфографические ошибки.

На запрос в поисковике «фишинг что такое» можно получить релевантные страницы, где описывается большое количество способов, применяемых мошенниками для обмана. Рассмотрим наиболее часто используемые способы и инструменты для незаконного получения конфиденциальной информации третьих лиц и бизнес-организаций:

Сокращение ссылок. Для сокрытия URL-адреса и конечного места назначения запроса мошенники часто используются онлайн-сервисы, позволяющие сокращать или полностью видоизменять URL. Таким образом потенциальная жертва визуально не может оценить, является ли веб-сайт безопасным. Примером такого сервиса является Bitly.

Подмена URL-адреса на доверенный. Существуют способы изменить реальный URL в адресной строке браузера. Для этого злоумышленники создают специальные скрипты с использованием JavaScript.

Подделка омографов. Этот тип атаки осуществляется за счет URL-адресов, которые были созданы с использованием разных символов и читаются точно так же, как имя доверенного домена. Например, злоумышленники могут зарегистрировать домены, в которых присутствуют немного отличающиеся наборы символов, достаточно близкие к устоявшимся, хорошо известным доменам.

Скрытый редирект. Злоумышленники обманом заставляют жертв предоставить личную информацию, перенаправляя их на предполагаемый надежный источник, который запрашивает разрешение на подключение к другому веб-сайту. Перенаправленный URL-адрес представляет собой промежуточную вредоносную страницу, которая запрашивает у пользователя данные аутентификации.

Графический рендеринг. Представление всего сообщения или его части в виде графического изображения. Иногда данный подход позволяет мошенникам обойти системы защиты от фишинга. Некоторые программные продукты безопасности сканируют электронные письма на предмет определенных фраз или терминов, часто встречающихся в фишинговых письмах. Рендеринг графического предложения обходит эту проблему.

Генераторы голоса ИИ. Современные технологии позволяют мошенникам генерировать человеческий голос с использованием нейросетей. Если они имеют доступ к голосу членов семьи, сотрудников или других знакомых жертвы, это позволяет использовать системы генерации для проведения холодных звонков с целью обмана. Использование такой технологии существенно повышает шансы на успех телефонного фишинга.

Чат-боты. Преступники используют чат-ботов с поддержкой искусственного интеллекта для удаления очевидных грамматических и орфографических ошибок, которые часто встречаются в фишинговых письмах. Фишинговые электронные письма с использованием чат-бота с искусственным интеллектом могут сделать сообщение более сложным и реальным, что затруднит его обнаружение.

Для максимальной защиты от мошеннических писем рекомендуется использовать не один инструмент, а комплексную систему защиты, которая должна включать в себя многоуровневый контроль, состоящий из следующих компонентов:

спам-фильтр;

антивирусное ПО;

антишпионские программные продукты;

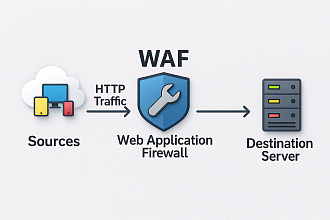

аппаратные и программные межсетевые экраны;

шлюз веб-прокси;

фильтр электронной почты шлюза;

фильтры фишинга;

специальные панели инструментов в браузерах.

На корпоративных серверах электронной почты рекомендуется использовать стандартизированную аутентификацию, что позволит гарантировать возможность проверки входящих писем. Сюда может входить протокол DomainKeys Identified Mail, который позволяет пользователям блокировать все сообщения, за исключением тех, что были подписаны криптографически. Другим примером является протокол аутентификации, отчетности и соответствия сообщений на основе домена (DMARC). DMARC предоставляет основу для использования протоколов для более эффективной блокировки нежелательной электронной почты.

Фарминг — это один из подвидов фишинга, мошенническая схема, которая предполагает установку вредоносного кода на сервер или компьютер жертвы. Целью заражения является перенаправление пользовательских запросов на мошеннические онлайн-ресурсы без ведома и согласия жертвы для кражи личной информации, введенной пользователем. Чаще всего мошенники охотятся за номерами банковских счетов, данными кредитных и платежных карт, паролями и другими данными авторизации.

Фарминг предполагает использование киберпреступниками системы доменных имен DNS с целью перенаправления пользователя с целевого веб-сайта на другой домен. Технически эта процедура реализуется путем компрометации небезопасных серверов доменных имен и добавления записей, перенаправляющих запросы. Еще один путь реализации состоит в использовании уязвимостей в протоколе DNS.

Основная функция DNS-сервера заключается в преобразовании буквенных адресов веб-ресурсов в адрес интернет-протокола IP. Получая доступ к DNS-серверу, фармер изменяет IP-адрес сайта на сервере, заставляя его выдать неправильный ответ на запрос жертвы. Таким образом, пользователь, введя в адресной строке браузера привычный легитимный URL, вместо целевого веб-сайта попадает на поддельную страницу, которая может выглядеть идентично, но целью которой будет кража личной информации.

Принято различать две основные тактики фарминга:

Изменение локальных файлов хоста на ПК. Функции хост-файлов заключаются в преобразовании URL в IP-адреса, которые в дальнейшем используются системой для отсылки запроса на онлайн-ресурс. В случае их компрометации, пользователь попадает на вредоносный веб-сайт, вводя правильный его адрес или выбирая соответствующую закладку.

Отравление DNS. Данный способ предполагает похожие действия, однако они производятся не на машине жертвы, а на промежуточном DNS-сервере. В таком случае, пользовательские хост-файлы остаются оригинальными, основное перенаправление происходит на сервере доменных имен.

В первом случае обнаружить и нейтрализовать угрозу поможет программное обеспечение по удалению шпионского ПО. Во втором случае оно будет бесполезным, так как, с технической точки зрения, устройство пользователя не заражено.

К основным признакам кибермошенничества данного вида можно отнести:

небезопасный протокол соединения HTTP. Хотя защищенный протокол передачи гипертекста (HTTPS) является широко распространенной мерой безопасности для защиты пользователей и их данных, фарминговые мошенники продолжают охотиться на ничего не подозревающих пользователей, заманивая их на небезопасные поддельные веб-сайты, которые используют различные виды маскировки с целью казаться оригинальными;

измененная ссылка и дизайн веб-сайта. Дизайн фарминговых сайтов часто немного отличается от оригинальных. На них может быть использовано измененное форматирование, позиционирование элементов и пр. Опытные мошенники стараются создать страницу, максимально соответствующую оригинальной версии, вплоть до использования корпоративных логотипов. Кроме того, URL-адрес веб-сайта может немного отличаться. Например, в адресе фармингового ресурса могут присутствовать незначительные орфографические ошибки.

Для обеспечения должного уровня безопасности можно предпринять следующий комплекс мер или их комбинацию:

очистка кеша браузера. Кеш браузера выполняет функцию хранилища временных файлов посещенных веб-ресурсов. При использовании компьютера с несколькими интернет-подключениями, мошенник имеет возможность получить информацию из кеша;

использование безопасного протокола HTTPS. Данный протокол предполагает шифрование данных, минимизируя возможность кражи конфиденциальной информации;

развертывание в системе актуального антивирусного ПО. Современные антивирусные программы являются эффективным способом защиты не только файловой системы, но и сетевых соединений в режиме реального времени. Для обеспечения максимальной защиты не следует игнорировать предупреждения антивируса;

установка актуальных обновлений. Последние исправления используемого ПО и операционной системы устраняют найденные проблемы уязвимости, что обеспечивает максимальный уровень кибербезопасности;

использование закладок в браузере. Добавление в закладки часто посещаемых сайтов и отказ от перехода по ссылкам в электронных письмах или на сайтах социальных сетей снижает вероятность фарминга;

использование VPN. Виртуальная частная сеть необходима для скрытия IP-адреса пользователя от посещаемых ресурсов, что затрудняет получение личной информации киберпреступниками. Даже в случае взлома DNS пользовательские данные останутся в безопасности за счет создание службой VPN зашифрованных соединений и использования надежных серверов доменных имен.

После того как было рассмотрено, что такое фишинг, и как от него защититься, подытожим всю информацию, сравнив две мошеннические схемы кражи данных интернет-пользователей.

В кругу специалистов фарминг часто определяют как «фишинг без приманки». Фишинг, в частности, предполагает рассылку законных электронных писем, которые пользователь путает с доверенной корреспонденцией. Путем социальной инженерии злоумышленники вынуждают пользователя самостоятельно перейти по вредоносным ссылкам или скачать вредоносное ПО. Как правило, жертвами таких схем становится немного пользователей, хотя атака может быть направлена на миллионы потенциальных жертв. Однако, несмотря на такую корреляцию, даже несколько положительных ответов могут оказаться для злоумышленника особо ценными.

Фарминг считается одной из форм фишинга, так как преследует идентичную цель — кражу конфиденциальных данных. Разница заключается в способе реализации и технических знаниях, необходимых для финальной стадии реализации мошеннической тактики. Если основным инструментом фишинга являются методы социальной инженерии с целью получить доверие потенциальной жертвы, то в фарминге применяются техники хакерского взлома DNS-серверов, что избавляет от необходимости убеждать пользователя самостоятельно перейти на вредоносные ресурсы.

Несмотря на то, что фарминг является более сложным в реализации, его эффективность на порядок превышает эффективность фишинга. Отравление DNS-адреса остается незаметным для потенциальных жертв, поэтому неопытные пользователи могут не заметить подмену оригинального веб-ресурса на поддельный.

.png)