Троянские вирусы представляют собой вредоносное программное обеспечение, которое попадает на компьютер, маскируясь под полезные приложения. Основными признаками того, что устройство было заражено трояном, являются незапланированная активность операционной системы в режиме ожидания и неожиданные изменения системных настроек компьютера.

Как правило, основным источником заражения являются вредоносные вложения в электронных письмах или архивах, скачанных с бесплатных файлообменников.

Алгоритм заражения системы можно описать следующим образом:

Жертва загружает на устройство вредоносное ПО либо открывает вложение в электронном письме.

Запускается процесс выполнения вредоносного кода, который может быть скрыт от пользователя.

После завершения установки вирус начинает выполнять задачи, которые были запрограммированы злоумышленником. Часто процесс выполнения вредоносного кода остается незамеченным, в особенности неопытными пользователями.

Вирус данного типа не может попасть на компьютер сам по себе. Прежде чем троян сможет выполнить вредоносные действия в операционной системе, пользователю необходимо загрузить исполняемый код, который представляет собой небольшое приложение. Чтобы начать процесс заражения ОС, необходимо запустить на выполнение исполняемый файл, который развернет вредоносное ПО. В ОС Windows расширение имен таких файлов выглядит как .exe. По умолчанию показ расширений в системе отключен, что увеличивает вероятность открытия неопытными пользователями.

Для внедрения вредоносного кода на компьютер жертвы киберпреступники часто применяют стратегии социальной инженерии с целью внедриться в доверие пользователя и убедить загрузить хакерское приложение. Социальные ловушки часто присутствуют во всплывающих окнах браузера, в рекламных баннерах, в рекламных ссылках на непроверенных веб-сайтах и пр.

Однако самым популярным способом распространения троянов является электронная почта в комбинации с социальной инженерией. Злоумышленники создают тематические, привлекательные для жертв, электронные письма, замаскированные под полезную корреспонденцию. Внутри письма, как правило, содержится мотивирующий текст, целью которого является заставить пользователя скачать и запустить вложение либо перейти по рекламной ссылке на веб-сайт и загрузить определенное приложение. Используя методы спама, рассылка таких писем может быть осуществлена сразу тысячам пользователей. После открытия вложений или загрузок, исполняемый код вируса внедряется в системные файлы и в очередь автозапуска.

В зависимости от программного кода и целей хакера, вредоносное ПО может распространяться на другие узлы сети, образуя ботнет. Для достижения такой цели злоумышленнику необходимо заразить одну из машин, превратив в т.н. компьютер-зомби. При этом вредоносные действия трояна остаются полностью анонимными и незаметными для пользователя такого устройства.

Жертвой атаки троянов могут стать не только пользователи ноутбуков и персональных компьютеров. Известны случаи заражения мобильных устройств, включая планшеты и смартфоны. Такая форма заражения может привести к тому, что злоумышленник перенаправит трафик на эти устройства, подключенные к Wi-Fi для дальнейшего их использования с целью совершения киберпреступлений.

Рассмотрим процесс работы трояна на конкретном примере:

На электронный адрес пользователя приходит целевое письмо с вложением. После прочтения текста он открывает вложение.

Компьютер продолжает работать в стандартном режиме, и пользователь не подозревает, что стал жертвой хакерской атаки, продолжая работать с машиной привычным способом.

Троянский вирус на компьютере не выполняет активных действий и остается незамеченным до наступления определенного действия или даты. Например, до ввода пользователем данных авторизации в рабочий сервис или посещения банковского веб-сайта.

После совершения требуемого действия вредоносный код активируется и выполняет запланированные действия.

В зависимости от целей хакера, конечной стадией является либо удаление вируса из системы после выполнения требуемых действий, либо переход в неактивную фазу во избежание обнаружения, либо продолжение активных действий и распространение по сети.

После активации вредоносного кода, троян подвергает риску пользовательскую конфиденциальную информацию и может оказать негативное влияние на производительность компьютера. Рассмотрим основные цели использования троянов киберпреступниками, которые одновременно являются функциями самого вируса:

сохранение и передача на сервер хакера записей комбинаций нажатий клавиш, что позволяет отследить учетные данные жертвы, историю поисковых запросов, восстановить текст переписки по электронной почте, изменение настроек системы и пр.;

предоставление злоумышленнику бэкдор-контроля над машиной для обнаружения и дальнейшего использования существующих уязвимостей;

установка программ-вымогателей с целью шифрования пользовательской файловой системы и вымогательства оплаты за получения ключа дешифровки;

активация веб-камеры с возможностью совершать фото и видеозаписи для слежки за действиями жертвы;

превращение устройства в компьютер-зомби для дальнейшего заражения сетевых узлов, осуществления мошенничества с кликами и проведения других несанкционированных и незаконных операций.

Частные лица, специалисты по кибербезопасности и разработчики антивирусных программ на протяжении многих лет обнаруживали новые виды вредоносного кода и задавались вопросом, как избавиться от троянского вируса, которого нет в существующих базах. К наиболее известным троянам на сегодня можно отнести:

Fake AV. Принцип работы заключался во внедрении в системный трей ОС Windows, после чего формировалось системное окно с предупреждением о возникшей проблеме с компьютером и способом ее устранения — загрузке вредоносного ПО, необходимого хакеру для дальнейших действий;

Tiny Banker. Был использован хакером для кражи конфиденциальных финансовых данных. Впервые был обнаружен специалистами в 2012 году после того, как заражению подверглось два десятка крупных банковских учреждений США;

Magic Lantern. Троян, созданный при участии правительства США и ФБР, задачей которого была запись комбинаций нажатия клавиш. Официальная версия создания — помощь в слежке за криминальными элементами;

Bifrost. Применялся для заражения пользователей Windows с целью получения удаленного доступа RAT. Вредоносный код имел возможность изменять и создавать системные компоненты.

Zeus. Набор инструментов, использующихся злоумышленниками для создания троянов в сфере финансовых услуг. Созданные с помощью Zeus программы являются наиболее опасными. Они применяют кейлоггинг, перехваты форм и полиморфные варианты трояна для использования попутных загрузок с целью захвата пользовательских учетных данных.

К распространенным типам троянов относятся:

DDoS. Позволяет злоумышленнику осуществить атаку типа «отказ в обслуживании» с целью перегрузки пропускной способности сети путем отправки большого количества вредоносного трафика;

Бэкдор. Создает на устройстве уязвимости, использующиеся хакерами в дальнейшем для получения доступа и управления компьютером. Трояны данного типа позволяют преступникам устанавливать дополнительное вредоносное ПО и красть пользовательские данные;

Загрузчик. Загружает и устанавливает на машину жертвы дополнительное вредоносное ПО, которое третьи лица используют в своих незаконных целях;

Mailfinder. Основная цель данного типа троянов — кража электронных адресов, хранящихся на атакуемом компьютере. Часто используется в качестве подготовки к более крупным атакам, путем рассылки спама на украденные целевые адреса;

Вор. Применяется против крупных онлайн-игроков для кражи информации об учетных данных.

Банкир. Предназначен для похищения финансовых счетов жертвы путем сбора учетных данных и финансовой информации, включая банковские операции, данные платежных и кредитных карт, номера счетов, информацию об оплате и пр.

Трояны, как правило, маскируются под полезные системные файлы, что значительно усложняет их поиск, идентификацию и удаление с использованием обычных антивирусных средств. Обнаружение вредоносного кода часто требует использования специализированных программных средств.

Нестандартная работа компьютера может стать признаком заражения. Рассмотрим основные признаки, которые могут свидетельствовать о работающем трояне в системе:

Появление всплывающих окон и рекламных баннеров с маркетинговыми предложениями.

Измененное изображение на мониторе, в том числе изменение ориентации и цветовой гаммы.

Изменение адреса домашней страницы браузеров, появление перенаправлений при переходе на легитимные сайты, появление всплывающих окон.

Необычное поведение курсора на экране, в том числе появление произвольных движений и зависаний.

Изменение функций кнопок мыши и тачпада.

Изменение фона рабочего стола, внешнего вида ярлыков и кнопок.

Несанкционированное отключение работы антивирусного программного обеспечения. Недоступность действий по проверке файловой системы на предмет наличия вредоносного кода.

Исчезновение или изменение внешнего вида панели задач.

Появление в списке запущенных процессов записей с неопознанным названием.

Рассылка спам-сообщений с рабочего электронного адреса, в которых содержатся вложения с вредоносным ПО.

Стоить отметить, что при появлении некоторых из вышеперечисленных признаков не стоит паниковать и сразу вводить в поисковике запрос: «Троянский вирус как удалить». Они могут быть вызваны легальным ПО, рекламным ПО и потенциально нежелательными программами. Например, рекламные программные продукты способны изменить домашние страницы браузеров, но они не пытаются полностью скрыться от пользователя, в отличие от троянов, и не внедряются в систему с целью создания уязвимостей.

Самый простой и эффективный способ превентивной защиты от проникновения трояна в систему — никогда не загружать непроверенное программное обеспечение с подозрительных файлообменников и не открывать вложений электронной почты из неизвестных источников. Современные почтовые сервисы позволяют настроить автоматическую фильтрацию входящих писем по установленным пользователем правилам.

Однако информационная защита начинается с развертывания специализированных программ, призванных обеспечить интернет-безопасность. Так как троянский вирус способен скрыть свое пребывание в системе, для его обнаружения рекомендуется установить современные антивирусные продукты, позволяющие автоматизировать проверку файловой системы и проводить углубленное диагностическое сканирование. Важным условием является своевременное обновление антивирусных баз, которые позволят обнаружить, нейтрализовать и удалить новые типы вредоносного кода.

К дополнительным способам защиты систем относятся:

установка сложных паролей в онлайн-сервисах. Комбинация должна включать буквы обоих регистров, цифры и специальные символы. Программные инструменты генерации и хранения паролей позволяют упростить и автоматизировать процесс;

своевременная установка обновлений безопасности ОС. При обнаружении уязвимостей разработчики операционной системы выпускают обновления, устраняющие проблему;

критическое отношение к вложениям e-mail. Иногда трояны могут содержаться во вложениях даже от доверенных адресов ввиду заражения их компьютера;

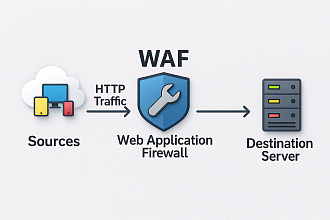

использование брандмауэров;

загрузка файлов и ПО только из доверенных источников;

избегание подозрительных и небезопасных веб-сайтов. Современные онлайн-ресурсы используют защищенный протокол HTTPS. Не рекомендуется переходить на сайты, использующие устаревшую версию протокола (HTTP). Современные браузеры и антивирусные программы способны выдавать подсказки, касательно небезопасного соединения и вредоносных онлайн-ресурсов — не стоит их игнорировать;

отказ от переходов по всплывающим рекламным объявлениям.

Выше в данном материале было рассмотрено, что такое троянский вирус, принципы его работы и способы обнаружения. Теперь поговорим о способах удаления вредоносного ПО.

При выявлении на компьютере трояна, первостепенной задачей является отключение устройства от сети. Далее необходимо удалить последние скачанные файлы и программы, провести сканирование файловой системы антивирусным ПО. При невозможности сканирования необходимо переустановить операционную систему.

Основной сложностью удаления трояна является распознание зараженных системных файлов. После успешной идентификации процесс удаления упрощается. Иногда пользователи могут найти зараженные файлы с помощью ошибки библиотеки динамической компоновки DLL, которая часто формируется системой для обозначения присутствия трояна. Эту ошибку можно скопировать и выполнить поиск в сети для нахождения информации о затронутом файле .exe. После успешного обнаружения файлов следует отключить опцию восстановления системы во избежание восстановления вредоносного кода и повторного заражения.

Следующим шагом является загрузка системы в безопасном режиме и удаление зараженных программ путем использования стандартного системного средства «Установки и удаления программ». Далее необходимо перейти в папку, где была установлена программа, и полностью удалить все оставшиеся файлы, это позволит избавиться от возможных оставшихся расширений, связанных с ней.

После завершения всех действий необходимо перезагрузить компьютер в обычном режиме и проверить результат. На крайний случай рекомендуется иметь резервные копии файловой системы и критически важных данных. Если удаление трояна вышеописанными способами не помогло по какой-то причине, единственным выходом является переустановка системы. При потере данных всегда можно произвести аварийное восстановление из заранее подготовленных копий.

.png)